[iOS][Microsoft Intune]MAMの構成でアプリケーションを管理

はじめに:

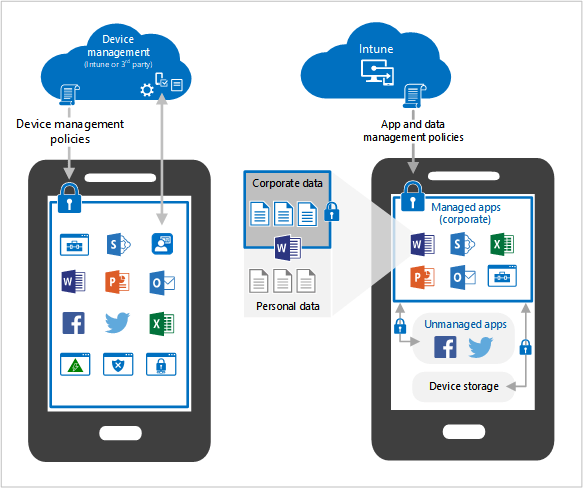

MDMでモバイルデバイスを管理している企業や組織が増加するにつれて、単純なリモートロックやワイプ、構成プロファイルによるデバイス管理だけでは十分なセキュリティを担保することが難しくなってきました。

アプリケーション配布まではMDMを使ってできますが、アプリケーションのデータを管理するためのMAM(Mobile Application Management)について説明します。

MAMの利点

MAMは、アプリケーションに対する制御を提供し、デバイスそのものを制限しないため、BYOD(Bring Your Own Device)環境で特に有用です。以下は、MAMの主な利点です。

データのセキュリティ強化

MAMは、アプリケーションごとにデータ保護ポリシーを設定できるため、機密データの漏洩を防ぎます。企業アプリから個人アプリへのコピーアンドペーストを禁止する、許可されたデバイスからのアクセスのみに制限し、プライベートなデバイスからの不正アクセスから保護します。

個人用デバイスへの適用

Intuneに未登録の個人用デバイス、サードパーティのMDM/EMMに登録されているデバイスでMAMを使用したデータとアカウントの管理をすることができます。

個人用デバイス上でのアプリケーションのセキュアな使用が可能です。企業データと個人データの分離が実現され、プライバシーが尊重されます。

想定するシナリオ

- 社給スマートフォンでiPhoneを利用しているが、デバイスコストがかかるので希望者にはプライベートのiPhoneを許容する予定

- OutlookやTeamsは社給スマートフォンと同様に利用を許可

- メールデータやチャットデータをプライベートのiPhoneに残したくない

- データはOneDrive/SharePointへのみ送信可能とする

アプリ保護ポリシー

シナリオではIntune管理されているデバイス、個人用デバイスの両方で同じ挙動になるか検証していく必要があります。

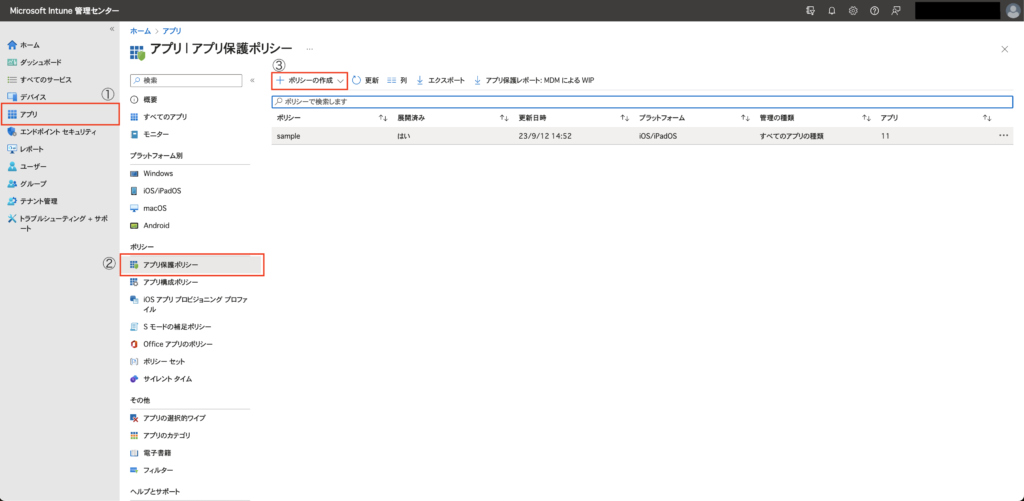

アプリ保護ポリシー作成画面

アプリ保護ポリシーを作成するには[アプリ] > [アプリの保護ポリシー] > [ポリシーの作成]と進めていきます。

ポリシーの作成をクリックするとプラットフォームの選択となります。

今回はiPhoneを管理するシナリオですので、iOS/iPadOSを選択します。

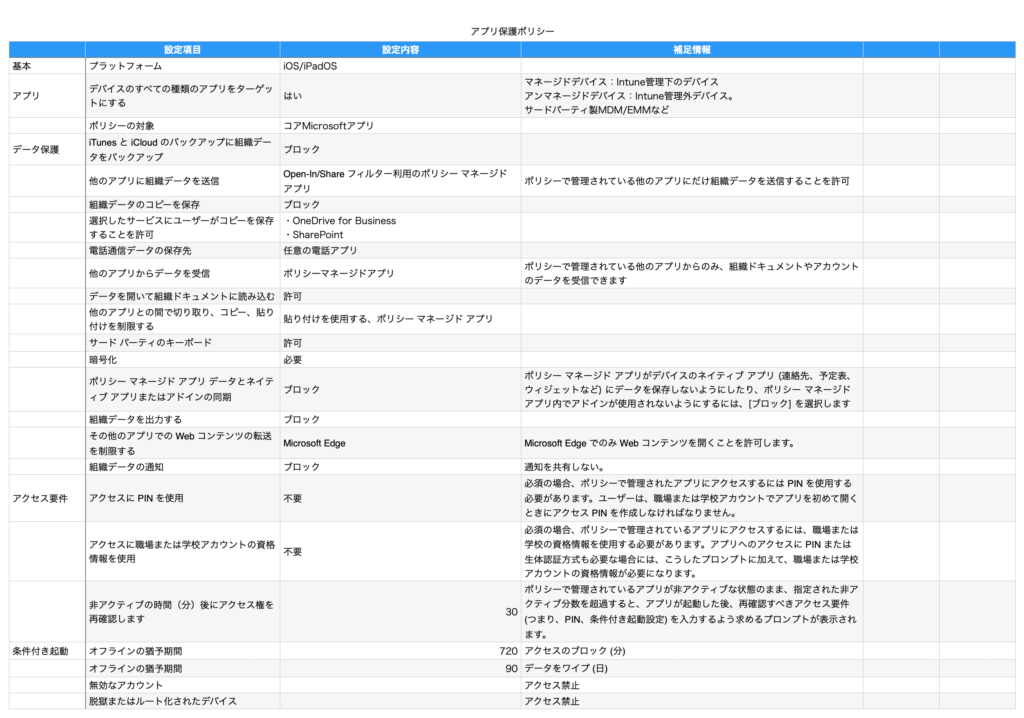

設定パラメーターをまとめると図のような内容になります。

設定パラメータ例

よく使われる項目をピックアップして抜き出しました。

設定項目や条件は変更されることが多々ありますので、実施前にはMicrosoft公式ドキュメントで確認をしておく必要があります。

アプリ保護ポリシーの概要 – Microsoft Intune | Microsoft Learn

デバイスの準備

デバイスの前提条件として、BYODも想定しているため監視対象モードは未設定、Intune管理下にも入っていない状態で検証をしていきます。

- Apple IDを利用してOutlookとMicrosoft Edgeをインストールします。

- Microsoft365ライセンスが割り当てられたアカウントでOutlookとMicrosoft Edgeへサインインを実施します。

デバイスの動作検証

- Outlookのテキストをメモ帳に貼り付けできないことを確認

- OutlookのテキストをMicrosoft Edgeに貼り付けができることを確認

- メール本文内のURLをタップし、Microsoft Edgeへ強制的に誘導されることを確認

まとめ

Microsoft Intuneを使用したiOSデバイスでのMAMの構成は、企業がモバイルアプリケーションを効果的に管理し、セキュリティを強化するための強力なツールです。

アプリ保護ポリシーを導入することで、企業はモバイルアプリケーションを効果的に保護し、デバイスとデータのセキュリティを向上させることができます。特に、BYOD環境やモバイルワークフォースが増える中で、アプリ保護ポリシーは企業の情報セキュリティ戦略の重要な一部となっています。